Formation Certification OSWA™

ALL-IN-ONE : EXAMEN INCLUS AU TARIF AVEC LE COURS WEB-200

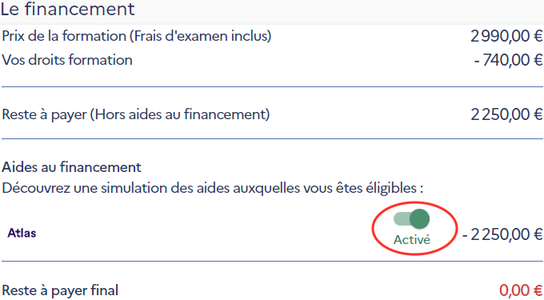

| 5690€ HT / personne |

| 5 jours (35 heures) |

PROGRAMME DE NOTRE FORMATION CERTIFICATION OSWA™

INTRODUCTION À WEB-200

- Les secrets de la réussite avec WEB-200

- Comprendre les concepts de base de la sécurité des applications

- Reconnaître l’état d’esprit nécessaire à un professionnel de la sécurité des applications

- Identifier les connaissances prérequises en matière de sécurité des applications

- Introduction aux concepts de la sécurité

- Qu’est-ce que la CIA et ce qu’elle signifie

- Termes clés et les caractéristiques uniques de ce domaine

- Comprendre les outils de base

- S’initier à WEB-200

- Vue d’ensemble du lab

- Se connecter au VPN

- Se déconnecter du VPN

DÉMARRAGE AVEC LES OUTILS DE BASE

- Initiation

- Apprendre à modifier le fichier /etc/hosts

- Tester et confirmer que les modifications apportées au fichier d’hôtes fonctionnent

- Développer une compréhension de base des proxys

- Burpsuite

- Apprendre à tirer parti du navigateur intégré de Burp Suite

- Comprendre comment travailler couramment avec l’onglet Proxy et la fonctionnalité d’interception

- Comprendre comment utiliser à la fois Repeater et Intruder

- Nmap

- Comprendre comment exécuter un script NSE de Nmap

- Apprendre à scanner un port spécifique

- Wordlists

- Développer une compréhension du concept de liste de mots

- Comprendre comment nous tentons de sélectionner la meilleure liste de mots pour notre scénario

- Apprendre les bases nécessaires pour construire notre propre liste de mots

- Gobuster

- Se familiariser avec la pratique de la récupération

- Comprendre la pratique espacée

- Wfuzz

- Apprendre à découvrir des fichiers à l’aide de Wfuzz

- Découvrir comment trouver des répertoires avec Wfuzz

- Comprendre comment découvrir des paramètres avec Wfuzz

- Apprendre à tirer profit de Wfuzz pour fuzzer les paramètres

- Développer les compétences nécessaires à l’exploration des données POST à l’aide de Wfuzz

- Hakrawler

- Découvrir ce qu’est un outil de crawling ou de spidering

- Comment hakrawler fonctionne avec The Wayback Machine pour rassembler ses résultats

- Shells

- Apprendre à déterminer spécifiquement la technologie web d’une application web

- Comment choisir le bon shell

- Comprendre la triade de la sécurité : Confidentialité, Intégrité, Disponibilité (CIA)

- Explorer d’autres termes clés et caractéristiques uniques du domaine de la sécurité

- Présentation des outils de base pour les tests de sécurité

CROSS-SITE SCRIPTING (XSS)

- Introduction au Sandbox

- Principe de base du JavaScript pour les attaques offensives

- Comprendre les principes fondamentaux de JavaScript

- Lire et comprendre le code JavaScript de base

- Utiliser les API JavaScript pour exfiltrer des données

- Découverte des scripts intersites

- Comprendre les différents types de XSS

- Exploiter un serveur réfléchi

- Exploiter un serveur stocké XSS

- Exploiter un XSS client réfléchi

- Exploiter les XSS de clients stockés

ATTAQUES CROSS-ORIGIN ET CSRF

- Rapports de tests de pénétration de la politique de même origine

- Comprendre ce qu’est une origine

- Politique d’origine identique

- Cookies SameSite

- Concept des demandes d’origine croisée

- Comprendre l’attribut SameSite et ses trois paramètres possibles

- Falsification des requêtes intersites CSRF

- Construire un résumé

- Comprendre comment identifier les vulnérabilités de falsification de requêtes intersites

- Étude de cas : Apache OFBiz

- Découvrir une vulnérabilité CSRF dans une application web

- Exploiter une vulnérabilité CSRF pour créer un nouvel utilisateur

- Utiliser JavaScript pour enchaîner plusieurs requêtes CSRF

- Comprendre comment l’attribut SameSite influence les différentes versions des attaques CSRF

- Partage de ressources inter-origines CORS

- Exploiter les politiques CORS faibles

INTRODUCTION AU SQL

- Vue d’ensemble de SQL

- Énumération des bases de données Microsoft SQL Server

- Énumération des bases de données PostgreSQL

- Énumération des bases de données Oracle

INJECTION SQL

- Introduction à l’injection SQL

- Test de l’injection SQL

- Exploitation de l’injection SQL

- Vidage de la base de données à l’aide d’outils automatisés

- Étude de cas : SQLi à base d’erreurs dans Piwig

ATTAQUES DE TYPE DIRECTORY TRAVERSAL

- Attaques par détournement de répertoire

- Vue d’ensemble des attaques de type Directory Traversal

- Comprendre les paramètres suggestifs

- Chemins d’accès relatifs ou absolus

- Liste de répertoires

- Étude de cas : Home Assistant

ENTITÉS EXTERNES XML (XXE)

- Entités externes XML

- Introduction à XML

- Test pour XXE

- Étude de cas : Vulnérabilité XXE d’Apache OFBiz

INJECTION DE COMMANDE

- Identifier et exploiter les vulnérabilités d’injection de commande.

- Découverte de l’injection de commande

- Traiter les protections courantes

- Dénombrement et exploitation

- Étude de cas : OpenNetAdmin (ONA)

RÉFÉRENCEMENT DIRECT D’OBJET NON SÉCURISÉ (IDOR)

- Introduction à l’IDOR

- Comprendre les résultats de l’IDOR pour les fichiers statiques

- Se familiariser avec l’IDOR (Database Object Referencing) basé sur l’IDB (Database Object Referencing IDBased)

- Exploiter l’IDOR

- Exploiter l’IDOR des fichiers statiques

- L’IDOR basé sur des objets de base

FAQ – QUESTIONS / RÉPONSES

QUE VAIS-JE RECEVOIR DE LA FORMATION OSWA™ ?

La formation OSWA™ comprend tous les supports de formation délivrés par OffSec ainsi qu’un coaching pour préparer le passage de la certification :

- Plus de 7 heures de formation vidéos

- Un livre de formation en format pdf de 492 pages

- Accès au forum des apprenants

- Environnement de lab privé

- Le sous-titrage codé est disponible pour ce cours

QUEL EST LE PRIX DU PASSAGE DE LA CERTIFICATION OSWA™ ?

Au minimum, il faut prendre le pack 90 jours à $1649 comprenant le passage à la certification OSWA™ (WEB-200).

EN QUELLE LANGUE LA FORMATION OSWA™ VOUS EST ENSEIGNÉE ?

Le coaching sera en français. Cependant, les contenus supplémentaires proposés par OffSec sont en anglais.

L’EXAMEN POUR LA CERTIFICATION OSWA™ EST-IL COMPRIS DANS LE PRIX DE LA FORMATION ?

Oui, vous pourrez passer l’examen après avoir suivi la formation.

COMMENT SE DÉROULE L’EXAMEN POUR LA CERTIFICATION OSWA™ ?

Vous devez absolument lire le guide officiel avant de passer votre examen.

La phase pratique de l’examen dure 23 heures et 45 minutes, puis disposerez de 24 heures supplémentaires pour soumettre votre documentation. Le test consiste à attaquer cinq cibles indépendantes contenant des fichiers local.txt et proof.txt.

POUR QUELLE DURÉE LE LAB EST-IL ACCESSIBLE ?

Vous avez accès au lab pendant 90 jours.

DOIS-JE POSSÉDER UNE WEBCAM ?

EN QUELLE LANGUE SE DÉROULE L’EXAMEN ?

L’examen se déroule en anglais.

Quelle est la différence entre Offensive Security et OffSec ?

DOIS-JE AVOIR UNE BONNE CONNEXION INTERNET ?

Pour aller plus loin

Formation OSCP™

Certification OSEP™

Certification OSWE™

Langues et Lieux disponibles

Langues

- Français

- Anglais / English

Lieux

-

France entière

- Paris

- Lille

- Reims

- Lyon

- Toulouse

- Bordeaux

- Montpellier

- Nice

- Sophia Antipolis

- Marseille

- Aix-en-Provence

- Nantes

- Rennes

- Strasbourg

- Grenoble

- Dijon

- Tours

- Saint-Étienne

- Toulon

- Angers

-

Belgique

- Bruxelles

- Liège

-

Suisse

- Genève

- Zurich

- Lausanne

-

Luxembourg

Témoignages

⭐⭐⭐⭐⭐ 4,8/5 sur Google My Business. Vous aussi, partagez votre expérience !

Afficher tous les témoignages

⭐⭐⭐⭐⭐ 4,8/5 sur Google My Business. Vous aussi, partagez votre expérience !

Noter la formation

| 5690€ HT / personne |

| 5 jours (35 heures) |