Le monde de la cybersécurité est en alerte depuis la découverte d’une faille critique de sécurité touchant les systèmes Linux et plus particulièrement son serveur d’impression CUPS. Ce type de vulnérabilité, connu sous le nom de RCE (Remote Code Execution), permet à un attaquant d’exécuter à distance du code malveillant sur une machine victime.

Dans cet article, nous décortiquerons les enjeux et les réponses à apporter face à une telle menace.

Une nouvelle menace pour des millions de systèmes GNU/Linux

Le 26 septembre 2024, Simone Margaritelli, un chercheur italien spécialisé dans la Cybersécurité des réseaux, a révélé l’une des failles de sécurité les plus dangereuses de l’année et peut-être même de la décennie : une exécution de code à distance (RCE) non authentifiée affectant des millions de systèmes GNU/Linux utilisant le célèbre service CUPS d’impression.

CUPS la source DU PROBLÈME

Aujourd’hui l’agitation sur cette faille fait qu’il y a pas mal de confusion, mais de ce que je comprends il y a d’une part les démons CUPS exposés en ligne, mais surtout un problème réel avec le module cups-browsed (631 en port par défaut, accessible en UDP). La vulnérabilité consiste à permettre à n’importe qui d’ajouter une imprimante malveillante à votre système en utilisant cups-browsed. Dans son post, le chercheur, qui est à découvert cette faille, est très surpris et a enflammé la toile juste avec cette phrase :

« J’ai découvert que cups-browsed fait effectivement partie du système CUPS et qu’il est responsable de la découverte de nouvelles imprimantes et de leur ajout automatique au système. Très intéressant, je ne savais pas que Linux ajoutait tout ce qui était trouvé sur un réseau avant même que l’utilisateur ne puisse l’accepter ou en être informé. » — Simone Margaritelli

L’explication de la FAILLE “CUPS RCE”

Une exécution de code à distance (RCE) est l’une des vulnérabilités les plus redoutées en sécurité informatique, car elle permet à un attaquant de prendre le contrôle total d’un système sans avoir besoin de se connecter ou de posséder des droits spécifiques. Contrairement à d’autres failles (comme celles permettant un déni de service ou une escalade de privilèges), la RCE offre la possibilité d’exécuter des commandes arbitraires à distance, ouvrant ainsi la porte à un contrôle total du système.

Dans le cas de cette vulnérabilité, la faille exploitée repose sur le protocole Internet Printing Protocol (IPP), utilisé par le système d’impression CUPS. Ce dernier fait confiance à des paquets réseau non vérifiés, permettant ainsi à des attaquants d’envoyer des requêtes malveillantes, déclenchant des commandes sur la machine cible lors de l’initialisation d’un travail d’impression.

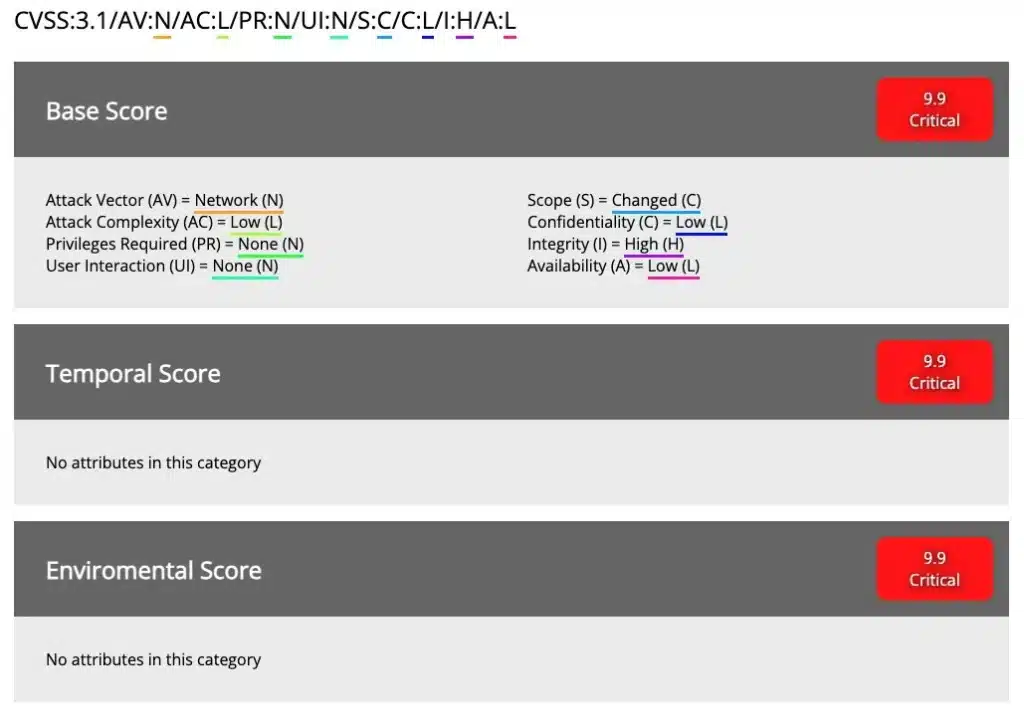

Un CVSS Score à 9.9, mais toujours pas de CVE ?

Il n’y a pourtant rien d’étrange à cela. En effet, le score CVSS donne le niveau de risque d’une vulnérabilité, sans dévoiler réellement la faille, en d’autres termes, on note sans vous dire pourquoi. Alors que la CVE donne les détails techniques de la faille, même si c’est assez succinct, cela donnerait trop d’indices à un attaquant malveillant pour l’exploiter.

Il est probable que la CVE soit communiquée 24h à 48h avant le patch définitif mis à la disposition du public. Ce n’est qu’une affaire de temps, probablement d’ici le 12 octobre prochain.

Qu’est-ce qui rend cette faille possible sur Linux ?

La nature ouverte et modulaire de Linux, bien qu’elle soit un atout pour les développeurs, peut parfois devenir une faiblesse. En raison de sa complexité et de sa grande dépendance à des services comme CUPS, qui gèrent des tâches critiques telles que l’impression, les erreurs de configuration ou les vulnérabilités dans ces services peuvent avoir des répercussions massives. Par ailleurs, CUPS est installé par défaut dans la plupart des distributions de bureau Linux, augmentant ainsi la surface d’attaque.

Combien de machines vulnérables ?

A minima, en première estimation et dans les premiers scans effectués par la communauté, la faille CUPS toucherait entre 100 000 à 300 000 machines exposées à internet dans le monde. À cela s’ajoutent les machines vulnérables sur un réseau local, et dans ce cas-là, on parlerait de plusieurs millions !

Et bien plus DE VICTIME avec MacOS

Ce n’est que le début des emmerdes, car l’auteur des alertes va dévoiler dans un second épisode dont la date reste à déterminer car une autre divulgation est en cours, comment utiliser ces nouveaux modules bettercap (pas encore publiés) pour attaquer les systèmes tournant sous Apple macOS.

Un précédent historique : une faille similaire depuis 2006

Il est intéressant de noter que depuis la faille CVE-2006-4339, une vulnérabilité qui touchait également CUPS et permettait l’exécution de commandes malveillantes via le réseau, il n’y a pas eu de faille aussi large et critique dans l’environnement Linux. Cette vulnérabilité de 2024 marque donc un tournant significatif, rappelant aux administrateurs et aux utilisateurs qu’aucun système n’est totalement invulnérable.

Solutions immédiates : comment se protéger ?

En attendant un correctif officiel, plusieurs actions peuvent être prises pour protéger les systèmes contre cette nouvelle menace :

1. Désactiver le service cups-browsed

$ sudo systemctl stop cups-browsed

$ sudo systemctl disable --now cups-browsed2. Bloquer le trafic sur le port 631 (IPP)

$ sudo iptables -A INPUT -p tcp --dport 631 -j DROP

$ sudo iptables -A INPUT -p udp --dport 631 -j DROP3. Limiter l’accès au réseau : il est recommandé de segmenter les réseaux et de ne pas exposer les services critiques (comme CUPS) à Internet, sauf si cela est absolument nécessaire.

Divulgation de la faille : soyez les premiers à réagir

Il est essentiel de rester informé des prochaines mises à jour et correctifs. Canonical, Red Hat et d’autres distributions Linux travaillent activement sur des correctifs, et nous veillerons à vous apporter les actualités dès qu’elles seront disponibles. En suivant de près les annonces et en adoptant des mesures de sécurité immédiates, vous pourrez protéger vos systèmes des attaques potentielles liées à cette faille.

Pour conclure, cette nouvelle faille RCE non authentifiée pourrait bien être l’une des plus graves que l’on ait vues depuis longtemps sur les systèmes GNU/Linux. Cependant, avec une vigilance accrue et une réactivité face aux mises à jour, les utilisateurs pourront se prémunir efficacement contre cette menace imminente.