Le blog Cybersécurité

Blog › Le Blog Cybersécurité

Tout savoir sur la cybersécurité

Zero day exploits : la magie du pentesting

En cybersécurité, les failles Zero Day sont un peu le saint Graal. Il existe même des…

RAG Framework : Outil clé pour la gestion des risques

La RAG framework, également connu sous le nom de Red-Amber-Green Framework, est un outil puissant pour…

Web 3.0 vs Web 4.0 : quels changement pour le monde ?

Aujourd’hui, Internet occupe une place centrale dans le monde et permet la connectivité de tous à…

Zero Trust : la nouvelle norme de la cybersecurité

l’importance de la surveillance continue et de la detection des menaces Dans un monde de plus…

La cybersécurité à l’aube de l’ordinateur quantique

À l’aube de l’ordinateur quantique et de sa puissance de calcul inimaginable, la cybersécurité devra faire…

CISSP ou CISM : Quelle certification choisir pour votre carrière ?

Dans un monde numérique en constante évolution, les certifications professionnelles en cybersécurité jouent un rôle clé…

Devenir Pentester Gratuitement : Le Guide complet pour Débuter

Vous souhaitez vous lancer dans le monde passionnant du pentesting sans dépenser un centime ? Avec…

Le guide ultime des certifications en cybersécurité

Passer une certification en cybersécurité est aujourd’hui la meilleure façon de prouver vos compétences. Il ne…

CEH v13 : les nouveautés

Si vous souhaitez détenir cette certification reconnue mondialement, nous proposons une formation CEH™ en partenariat avec…

CUPS : La pire faille Linux 2024, bientôt révélée ⏱️

Le monde de la cybersécurité est en alerte depuis la découverte d’une faille critique de sécurité…

Les associations en CyberSécurité à rejoindre en 2024

Vous êtes professionnel en sécurité informatique et vous souhaitez rester à jour sur les dernières pratiques…

Statistiques Cybersécurité : Les chiffres les plus importants en 2024

La cybersécurité est un enjeu majeur dont l’importance ne cesse de grandir avec l’adoption croissante des…

Pentesting sur Keycloak, identifiez les menaces de votre système

Keycloak est devenu une solution incontournable dans le paysage de la cybersécurité. Comme c’est une solution…

Passer l’examen OSCP en 2024

Dans le monde du pentesting, la certification Offensive Security Certified Professionnal (OSCP) est un peu comme…

Top 10 des meilleures certifications en Cybersécurité en 2024

Il existe aujourd’hui de nombreuses certifications dans le monde de la sécurité. Elles ne sont toutefois…

Qu’est-ce qu’une Team Purple ?

Salut les passionnés du numérique et les aficionados de l’informatique ! Aujourd’hui, on va plonger dans…

Qu’est-ce que NetOps ? Le guide complet

Salut à toi, chercheur de vérité du monde informatique ! Aujourd’hui, nous allons plonger dans les…

Les meilleurs sites pour apprendre le hacking

Le hacking éthique est un milieu en pleine expansion. Avec la montée en puissance des cyberattaques…

Qu’est-ce que Flipper Zero ?

Aujourd’hui, je vais vous parler d’un outil qui fait le buzz dans le monde de…

Comment ChatGPT change le monde de la cybersécurité ?

L’intelligence artificielle a toujours fait partie du paysage de la cybersécurité. Avec l’apparition de ChatGPT et…

Les dernières nouveautés de Keycloak 21

Keycloak est une solution open source de gestion des identités et des accès. Il offre des…

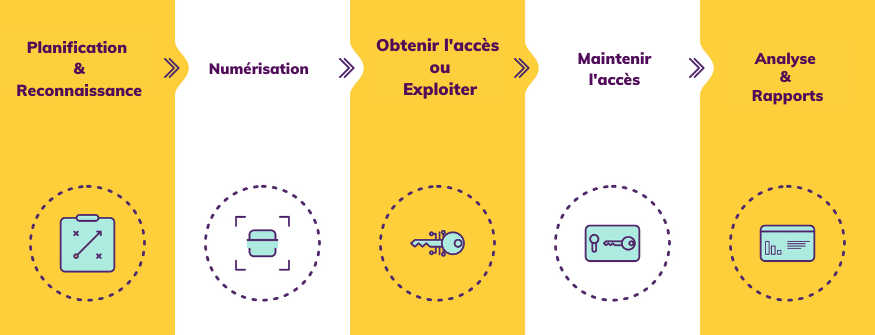

Que fait un ethical hacker ? Ses missions en détail

Vous êtes intéressé par l’hacking éthique ? Vous aimeriez connaître les différentes missions d’un ethical hacker…

Tout savoir sur l’attaque Scarleteel

Scarleteel est une attaque cybercriminelle très sophistiquée dont l’objectif est le vol de données propriétaires. Pour…

Qu’est-ce que CEH™ en 2024 ? Le guide complet pour se préparer

Tout savoir sur l’une des certifications en cybersécurité les plus populaires au monde : Certified Ethical Hacker™.…

0 day, CVE, CVSS, CWE, CWSS : Quelles différences ?

0 day, CVE, CVSS, CWE, CWSS… toutes ces abréviations un peu obscures peuvent être difficiles à…

Qu’est-ce que le DNS Tunneling ? Guide Complet

Le DNS tunneling est une technique de piratage informatique qui transforme le protocole DNS en porte…

Qu’est-ce que l’ethical hacking ?

L’Ethical Hacking ou “piratage éthique” correspond à un processus dans lequel le hacker utilisera des méthodes afin…

Top 10 des meilleurs outils d’ethical hacking en 2024

L’ultime LISTE par thématique des BEST-SELLERS du piratage 1 – Nmap : Le Meilleur Mapper 2…

Le Serverless : la tendance 2024

Le serverless est une solution de plus en plus utilisée par les entreprises grâce aux avantages…

Comment fonctionnent les monnaies Bitcoin et Litecoin ? Quelques idées reçues sur la monnaie électronique

MISE EN GARDE DE L’AUTEUR : Article écrit en 2014, il y a eu quelques changements,…

Le problème P = NP ? expliqué simplement

Est-ce que la résolution de certains problèmes complexes doit rester hors de portée de l’humanité ?…

Sécurité et télétravail : Les étapes et les outils

En cette période de confinement, il est temps d’aborder un sujet qui préoccupe tout le monde…

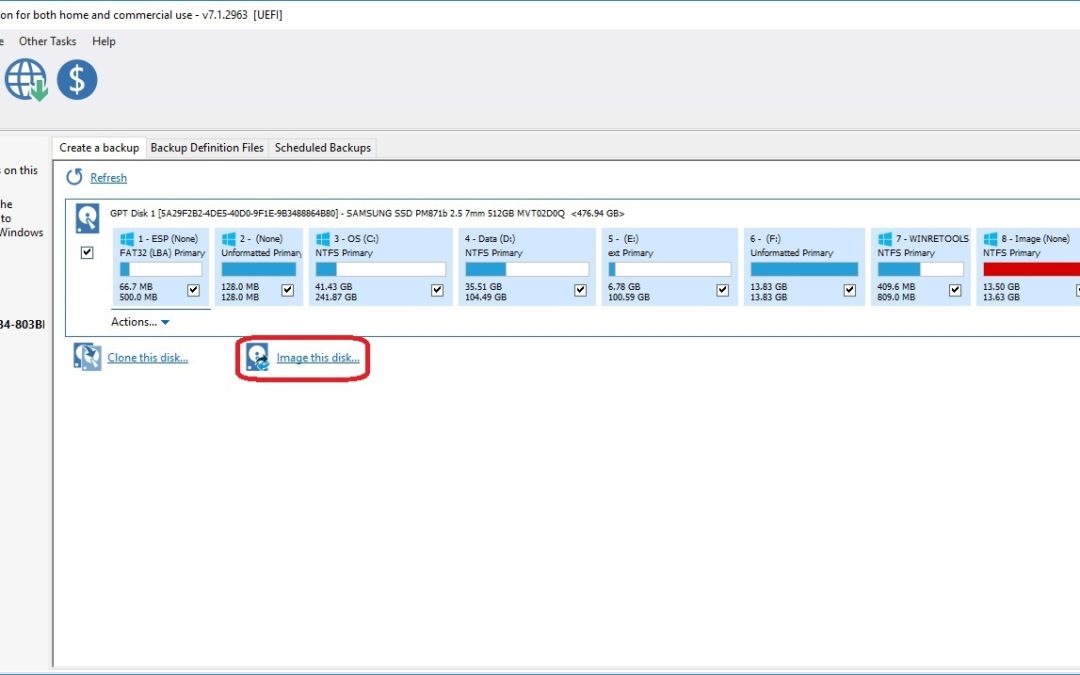

Comment créer une sauvegarde de votre PC avec Macrium Reflect v7

Vous souhaitez faire un snapshot rapide de Windows 10 ou d\'Ubuntu 16.04 sous Linux, ce tutoriel…

Comment obtenir un certificat HTTPS multidomaines gratuit depuis Windows avec Let’s Encrypt ?

letsencrypt.org est un service qui fournit depuis peu des certificats HTTPS de niveau SSL DV, c’est-à-dire…